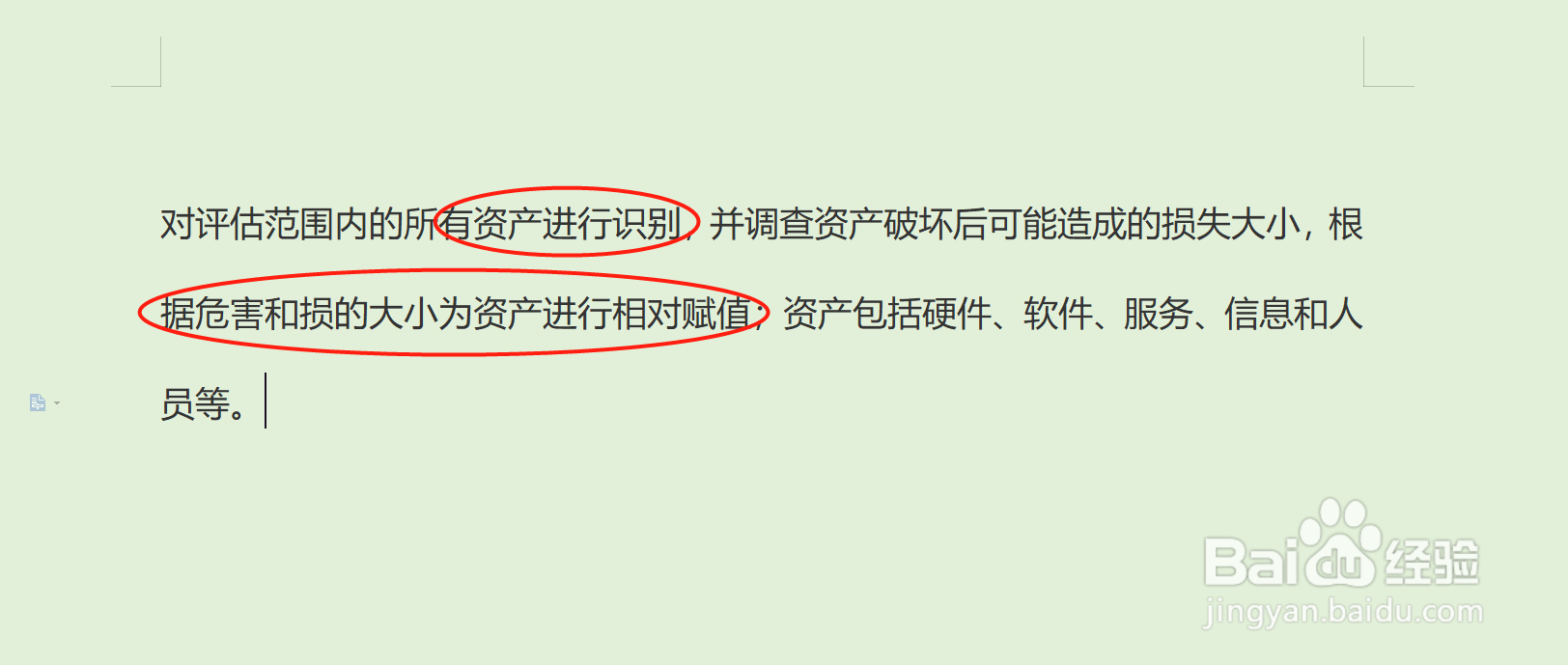

1、步骤一:对资产识别与赋值。需要我们对所有资产进行识别,并调查资产破坏后可能造成的损失大小。

2、步骤二:对威胁进行识别与赋值。

3、步骤三:脆弱性识别与赋值。

4、步骤四:对风险值进行计算,通过分析上述测试数据,进行风险值计算。

5、步骤五:根据风险评估结果防范和化解信息安全风险.

时间:2024-10-12 15:15:06

1、步骤一:对资产识别与赋值。需要我们对所有资产进行识别,并调查资产破坏后可能造成的损失大小。

2、步骤二:对威胁进行识别与赋值。

3、步骤三:脆弱性识别与赋值。

4、步骤四:对风险值进行计算,通过分析上述测试数据,进行风险值计算。

5、步骤五:根据风险评估结果防范和化解信息安全风险.